Primeiramente, proteção de aplicações web envolve toda a segurança das camadas que compõem os sites e aplicativos da sua empresa.

Logo, para vencer os desafios atuais, é necessário saber quais ameaças e riscos sua empresa está enfrentando.

Isto é, se proteger de eventuais vulnerabilidades e acessos mal-intencionados que podem comprometer a integridade do seu negócio.

Contudo, a cibersegurança segue mudando constantemente. À medida que as inovações tecnológicas revolucionam a segurança, os adversários mudam suas técnicas para se tornarem mais rápidos, sigilosos e eficazes.

Ou seja, o que você pode fazer e quais soluções usar para manter suas aplicações seguras? Continue a leitura e descubra!

Sua empresa possui uma estratégia eficaz para a proteção de aplicações?

Diante dos desafios atuais de cibersegurança, proteger as camadas de aplicação não é apenas uma necessidade – é um requisito essencial para a continuidade e segurança dos negócios.

Comece identificando todos os pontos de acesso web aos seus dados. Se esses pontos não estiverem devidamente protegidos, se tornam portas abertas para ataques, expondo sua empresa a múltiplas ameaças.

Essas vulnerabilidades podem surgir de práticas como manipulação de dados e solicitações, sequestro de sessão, proteção insuficiente de informações sensíveis e configurações de segurança inadequadas, entre outros riscos.

Aplicações web, que frequentemente armazenam dados confidenciais, desempenham um papel crítico nas operações empresariais e, por isso, são alvos constantes de ataques cibernéticos.

Para garantir a integridade e segurança das aplicações, é fundamental que sua empresa adote o WAF — Web Application Firewall — uma solução projetada especificamente para proteger aplicações web contra ameaças e manter um ambiente digital seguro.

Como funciona WAF na proteção de aplicações?

Antes de tudo, o Web Apllication Firewall (WAF) é uma solução específica para proteger aplicações web, que monitora o tráfego em tempo real contra as ameaças online.

Além de atuar como uma barreira protetora entre a aplicação web e o tráfego de rede, sua função é filtrar, identificar, monitorar e bloquear ataques direcionados a aplicativos.

Entre as suas principais características está a capacidade de criar políticas de segurança personalizadas permitindo que as organizações adaptem a proteção de dados conforme as suas necessidades.

Em outras palavras, esse conjunto de políticas ajuda a determinar qual o tráfego é malicioso e qual é seguro.

Por outro lado, temos a integração de proteção de aplicativos com as tecnologias atuais, como IA e Machine Learning.

Tal combinação beneficia ainda mais esse tipo de solução ao detectar padrões de tráfegos suspeitos, comportamentos estranhos e possíveis ataques.

Embora muitos WAFs exijam que você atualize as políticas com regularidade para lidar com novas vulnerabilidades, os avanços no aprendizado de máquina permitem que alguns WAFs sejam atualizados automaticamente.

De fato, a combinação entre WAF e essas tecnologias se torna fundamental para a defesa contra ameaças cibernéticas direcionadas a aplicativos web.

Qual a importância de soluções WAF na cibersegurança?

Em primeiro lugar, esse tipo de firewall cria uma barreira de proteção entre os aplicativos web internos contra ataques externos sofisticados.

Seu trabalho é impedir qualquer tipo de exposição de dados não autorizada em sites ou aplicativos baseado na web, atuando como uma barreira inteligente entre o servidor e os usuários.

Além disso, ajuda a mitigar as vulnerabilidades já conhecidas com regras predefinidas e atualizações automáticas, protegendo suas aplicações web sem a necessidade de intervenção manual.

Como ele opera em tempo real, é possível identificar e responder instantaneamente a padrões suspeitos e comportamentos maliciosos.

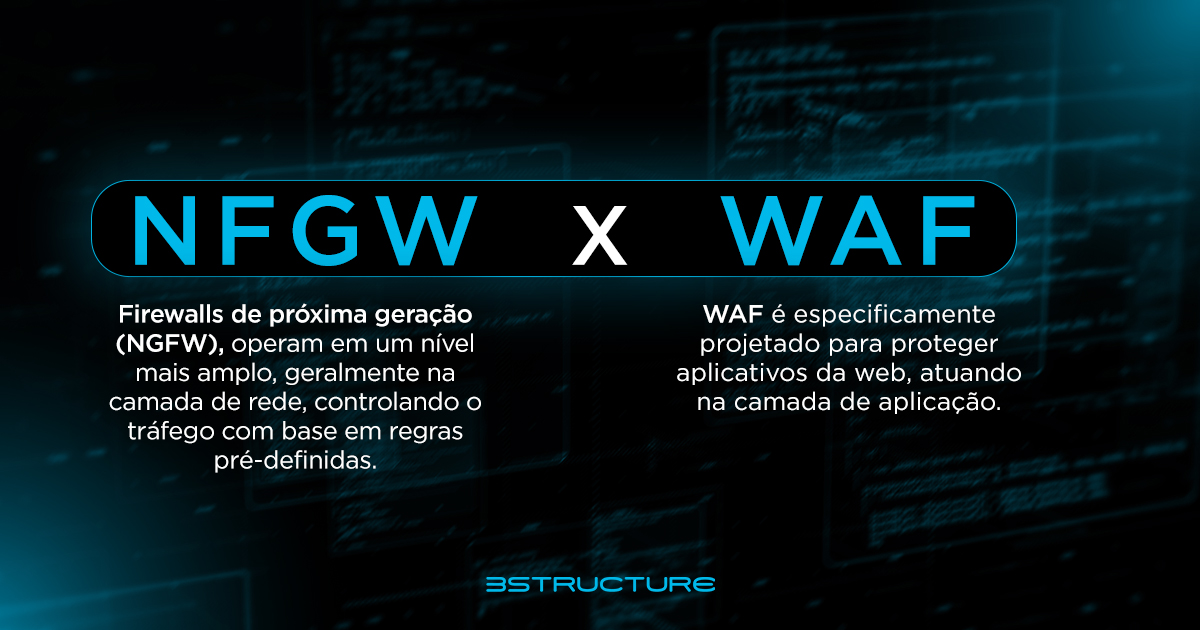

Diferença entre firewall de próxima geração (NGFW) e WAF

Na comparação entre ambas as soluções, os NGFWs surgem como uma evolução dos firewalls tradicionais, oferecendo funcionalidades além do simples controle de tráfego na proteção de rede.

Entre suas principais funções podemos citar:

- Inspeção profunda de pacotes (DPI) para identificar padrões maliciosos;

- Controle de aplicações que permite bloquear ou liberar aplicações específicas;

- Prevenção de intrusões (IPS) que oferece recursos de inspeção profunda;

- Segurança de rede entre servidores, dispositivos e usuários dentro e fora da rede.

Por exemplo, um NGFW pode bloquear tentativas de acesso indevido a servidores internos e identificar comportamentos anômalos em conexões externas.

Já o WAF é projetado especificamente para proteger as aplicações web e sua principal função é impedir ataques direcionados à camada de aplicação.

Além disso, previne ataques ao bloquear tentativas de exploração, faz a filtragem de tráfego HTTP/HTTPS ao monitorar e analisar o tráfego web em tempo real.

Nesse sentido, um WAF pode impedir que um usuário mal-intencionado injete comandos SQL em um formulário de login.

Portanto, o NGFW é ideal para proteger a rede como um todo, enquanto o WAF é essencial para proteção de aplicação web.

Em uma estratégia robusta de segurança, ambas as soluções de complementam para oferecer uma defesa mais abrangente para diferentes tipos de risco.

Conclusão

A adoção de um WAF não apenas reforça a segurança das aplicações web contra diversas ameaças cibernéticas, mas também facilita a conformidade regulatória e fortalece a confiança dos clientes, promovendo um ambiente digital mais seguro e confiável.

Proteger aplicações web não é mais uma opção, mas uma necessidade estratégica para negócios que lidam com dados sensíveis e operam em ambientes digitais.

A implementação de uma estratégia de segurança eficaz contra essas ameaças envolve uma combinação de práticas e tecnologias.

Os ataques a aplicações Web impedem transações importantes e roubam dados confidenciais.

Neste contexto, o Imperva Web Application Firewall (WAF) analisa o tráfego para suas aplicações para impedir esses ataques e garantir operações comerciais ininterruptas.

Reduza o risco com proteção de aplicações web, crie políticas automatizadas e propagação rápida de regras que permitem que suas equipes de segurança usem códigos de terceiros sem riscos.

Com essa solução sua empresa vai estar protegida em todos os ambientes, sejam eles híbridos, on-premise ou em nuvem.

Implante o Imperva WAF on-premises, no AWS, Azure e GCP, ou como um serviço de nuvem. Proteja facilmente cada aplicação enquanto atende a seus requisitos de nível de serviço específicos.

Agende agora uma conversa com nossos especialistas e veja como podemos ajudar a proteger seus dados e aplicações web.